¿Qué es la maquina Enigma?

La máquina Enigma fue una

maquina capaz de cifrar mensajes a través de ejes mecánicos usando un mecanismo

de cifrado por sustitución, en otras palabras, reemplazar los caracteres de un

texto por otros caracteres diferentes.

Su invención se le atribuye al alemán Arthur Scherbius

quien quería mejorar los sistemas de criptografía. Con el tiempo la máquina Enigma

fue un gran participe en el desarrollo de la segunda guerra mundial. Utilizada

por los alemanes para enviar mensajes cifrados entre ellos ocasiono muchos

dolores de cabeza a los enemigos. El logro de romper el cifrado de Enigma hizo

que fuera posible reducir el tiempo que se estuvo en guerra contra Alemania.

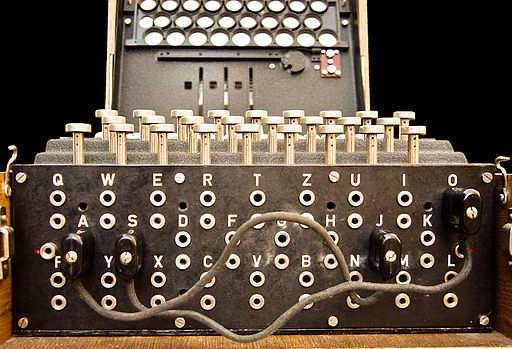

Contenía además, dependiendo de la versión, 3 o 4 ruedas de codificar llamados rotores los cuales contenían 26 números y un panel de clavijas donde cada clavija correspondía a una de las 26 letras del alfabeto, cada uno podía interconectarse a otra clavija con un cable..

¿Cómo funciona Enigma?

Cuando se presionaba una tecla en la máquina, en el

tablero luminoso se encendía una letra la cual era un carácter del mensaje

cifrado. Internamente, cuando se presionaba la tecla uno de los rotores se

mueve por cada letra presionada. El segundo rotor se movía una posición una vez

que el primer rotor daba una vuelta completa y el tercer rotor se movía una posición

una vez que el segundo rotor daba la vuelta completa.

Con esto en mente era posible tener hasta 17,576

(26x26x26) combinaciones diferentes de cifrado del mensaje la cual podríamos

incrementar al tener la posibilidad de combinar el orden en que giran los

rotores y más todavía al usar el panel de clavijas el cual tenía como propósito

hacer más complejo el cifrado.

El teclado estaba interconectado a los rotores a través

de 26 cables. Los rotores internamente estaban diseñados para que en cada posición

del cilindro, este se interconectara al anterior o siguiente rotor por un

camino determinado.

Por ejemplo, el número 1 del rotor 1 se interconectaba

con el número 10 del segundo rotor y con el número 3 del siguiente rotor.

Cuando el rotor 1 girara una posición lo lógico sería que el número 2 se

interconectara con el número 10 del segundo rotor y con el número 3 del último

rotor, sin embargo la conexión del número 2 estaba diseñada para

interconectarse con el número 5 del rotor 2 y está con el número 24 del ultimo

rotor.

Con el panel de clavijas, cada par de clavijas

correspondiente a una letra podían interconectarse. Si interconectábamos la

clavija de “A” con la clavija de “R”, cuando presionáramos la tecla “A” seria

como si presionáramos la letra “R” y viceversa.

De esta manera al teclear las letras en teclado, se nos podía

dar una serie de caracteres que podían o no repetirse sin tener en nuestro

mensaje original repetición de alguna letra. Por ejemplo si tuviéramos la

palabra “amor” y la cifráramos con Enigma podíamos tener de vuelta la palabra “yarsy”.

Como se repite la letra “y” podemos suponer erróneamente que tal vez el mensaje

original sea “odio” ya que la letra “o” esta al inicio y al final de la palabra

como en el mensaje encriptado. Esto representaba una gran ventaja ya que cada carácter

no tiene uno, dos o tres caracteres asociados.

Para descifrar el mensaje cifrado se ingresaba el mensaje

cifrado en la maquina Enigma teniendo las siguientes consideraciones: Deben

ponerse en los rotores las posiciones iniciales con las que introdujimos

el mensaje a cifrar, el panel de

clavijas debe estar exactamente igual a cuando tecleamos nuestro mensaje y el

orden del movimiento de los rotores debe ser el mismo.

Tomando en cuenta solamente la posición inicial de los

rotores, si nuestros rotores estaban en la posición 1, 10 y 2 para los rotores

1, 2 y 3 respectivamente, cuando cifráramos nuestro mensaje podíamos tener las

posiciones 12, 15 y 5. Si una letra “A” fue remplazada por una letra “K”, al

ingresar la letra “K” nos debe salir en el teclado luminoso la letra “A” sin

embargo para que esto fuera posible se tenía que poner los rotores en las posiciones

de 1, 10 y 2. Si introdujéramos la letra “K” con otra combinación de posiciones,

nuestra letra “K” ya no sería “A” sino “R” por ejemplo. Esto otorgaba una gran

ventaja al cifrado de Enigma ya que aunque la maquina fuera robada si no se tenía

la combinación de posiciones o clave,

las posibilidades de obtener el mensaje correcto se hacía imposible.

La máquina de Enigma para su tiempo resulto un gran

protagonista para aquellos quienes aprovecharon su funcionamiento y un gran

dolor de cabeza para muchos quienes intentaron “romperla” en una época donde la

importancia de ocultar y saber el contenido de un mensaje marcaba una gran

diferencia en el desarrollo de lo que fue la segunda guerra mundial. Hasta el día

de hoy la maquina Enigma es considerada un avance tecnológico para la época en

que fue utilizada.

Referencias:

- http://www.u-historia.com/uhistoria/tecnico/articulos/enigma/enigma.htm

- https://www.youtube.com/watch?v=G2_Q9FoD-oQ

- http://hipertextual.com/2011/07/la-maquina-enigma-el-sistema-de-cifrado-que-puso-en-jaque-a-europa

- https://www.youtube.com/watch?v=qLovawuV_hE

- http://serdis.dis.ulpgc.es/~ii-cript/PAGINA%20WEB%20CLASICA/MAQUINAS/ENIGMA/Maquina%20Enigma.html